حلول أسئلة الثانوية مقررات

حل اسئلة رياضيات - علوم - عربي وجميع الكتب والمواد الأخرى في موقع موقع سبورة - طلاب السعودية

أنشطة الوحدة

هل المخاطر الناجمة عن أمن المعلومات في عصر الحاسب هي نفسها في العصور السابقة، أم أنها تختلف؟ وهل الضرر الناتج عنها يختلف في كل عصر عن الآخر أم لا؟

تختلف الأخطار الناجمة عن أمن المعلومات من عصر لآخر تبعاً لتطور التقنية وتطور المعلومات وأشكالها وأهميتها.

اذكر بعض الحوادث التي تعرفها حول انتهاك أمن المعلومات.

- في عام 1999 تمكن الهاكر الشاب جوناثان جيمس المعروف باسم الشهرة c0merade من اختراق شبكة NASA وكان حينها في سن السادسة عشرة.

- في التاسع والعشرين من يونيو 1999 تسبب جيمس في بلبلة كبيرة في ناسا بمجرد استخدام كمبيوتر من نوع بنتيوم العادي. تمكن الهاكر الشاب من الدخول على الشبكة بأن كسر كلمة السر المثبتة على الخادم الخاص بالوكالة الحكومية الموجودة في الأباما. تمكن جيمس من التحرك في الشبكة بمطلق الحرية وسرق العديد من الملفات ومن بينها كود المصدر الخاص بمحطة الفضاء العالمية. وطبقاً لما قالته ناسا في تقاريرها عن القضية فإن قيمة الملفات التي سرقها جيمس كانت تبلغ 1.7 مليون دولار أمريكي. ولكي تتمكن من إيقاف الهجوم الذي قاده جيمس، اضطرت الوكالة إلى إغلاق النظام كلياً وإعادة تشغيله مما تسبب في خسارة تقدر ب41 ألف دولار أمريكي. كان القبض على جيمس سريعاً وكانت ناسا تفعل كل ما بوسعها للوصول إلى الفتى العبقري.

- يوم 12 فبراير 2004 أعلنت مايكروسوفت حالة الطوارئ. كود المصدر لويندوز 200 الذي ما زال يستخدم من قبل الكثير من الناس حول العالم سرق في هذا اليوم. الأسوأ من هذا أن كود المصدر الذي تم سرقته تبخر في الخارج بواسطة هاكر غير معروف حتى الآن. كان هذا الاختراق بمثابة خسارة مهولة للشركة العالمية: 600 مليون بايت من البيانات، 30.195 ملف، و13.5 مليون سطر من الكود المكتوب. تمكن الاختراق من تسريب ويندوز 2000 وأخوه الأكبر ويندوز NT4. حاول عمالقة البرامج في مايكروسوفت معرفة ما حدث لكن لم يتمكن أحد من الوصول إلى أي شيء مفيد أو إجابة شبكة مايكروسوفت عن طريق كسر الحماية على أحد الأجهزة ووجد كود المصدر المسروق طريقه إلى الأنترنت بشكل سريع خصوصاً من خلال شبكات مشاركة الملفات المسماة P2P. ولحسن الحظ، بالرغم من أن الشركة توقعت نتائج خطيرة إلا أن توابع السرقة كانت لا تذكر.

استعرض نظام مكافحة جرائم المعلوماتية في المملكة العربية السعودية والرفق في القرص لتحديد عقاب جرائم المعلومات التالية:

1- التنصت.

السجن مدة لا تزيد عن سنة، وغرامة لا تزيد عن خمسمائة ألف ريال. أو بإحدى هاتين العقوبتين.

2- الاستيلاء على الأموال عن طريق انتحال الشخصية.

السجن مدة لا تزيد عن ثلاث سنوات وغرامة لا تزيد عن مليوني ريال أو بإحدى هاتين العقوبتين.

3- إيقاف الشبكة المعلوماتية عن العمل أو تعطيلها، أو تدمير، أو مسح البرامج، أو البيانات الموجودة.

السجن مدة لا تزيد عن أربع سنوات وغرامة لا تزيد عن ثلاثة ملايين ريال أو بإحدى هاتين العقوبتين.

4- إنتاج ما من شأنه المساس بالنظام العام، أو القيم الدينية، أو الآداب العامة.

السجن مدة لا تزيد عن خمس سنوات وغرامة لا تزيد عن ثلاثة ملايين ريال أو بإحدى هاتين العقوبتين.

5- الدخول غير المشروع إلى موقع إلكتروني، للحصول على بيانات تمس الأمن الداخلي أو الخارجي للدولة.

السجن مدة لا تزيد عن عشر سنوات وغرامة لا تزيد عن خمسة ملايين ريال.

أنشئ جدول للتشفير مماثل للشكل 2-4 ولكن مع مفتاح التشفير 3 ثم استخدمه لتشفير كلمة عبد الرحمن ودون الإجابة هنا.

قجز ثهشذوي.

أنشئ كلمات مرور صالحة لكل من أنواع تشفير الشبكات اللا سلكية التالية:

1- نظام التشفير WEP Bit 64.

987123654fad.

2- نظام التشفير 128 Bit WEP.

123abc456def789bca321fae58.

3- نظام التشفير WPA.

156dfhw9.

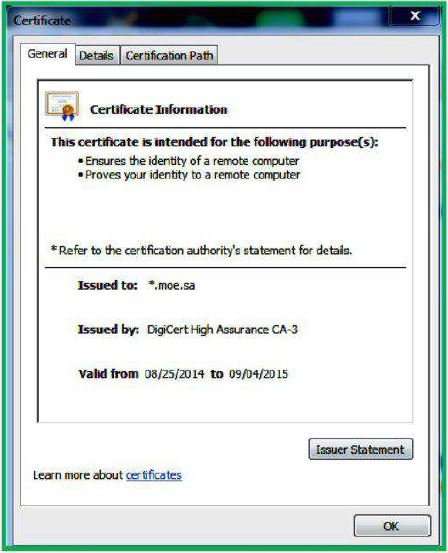

للاطلاع على الشهادة الرقمية لأي موقع اتبع ما يلي:

افتح موقع نور في متصفح الإنترنت، ودون معلومات الشهادة هنا.

حلول أسئلة الثانوية مقررات

حل اسئلة رياضيات - علوم - عربي وجميع الكتب والمواد الأخرى في موقع موقع سبورة - طلاب السعودية

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

النقاشات